OpenVPN & DHCP

Giacomo Vercesi

1vercesig@gmail.com

Perchè usare una VPN?

- Per connettersi a internet in modo sicuro

- Permette di evitare l'intercettazione di dati su connessioni poco sicure (es. WiFi Pubbliche)

- Permette la connessione su tutte le porte anche su reti con firewall restrittivi

- Esporre tutte le risorse di una rete remota (es. ufficio) in modo efficente

- L'autenticazione alla VPN puo essere piu sicura rispetto ad altre implementazioni

- Per creare una connessione sicura tra due server

- Per esporre tutte le porte di un server in modo facile pur mantendo

un livello di sicurezza alto

- Per connettersi a internet in modo sicuro

- Permette di evitare l'intercettazione di dati su connessioni poco sicure (es. WiFi Pubbliche)

- Permette la connessione su tutte le porte anche su reti con firewall restrittivi

- Esporre tutte le risorse di una rete remota (es. ufficio) in modo efficente

- L'autenticazione alla VPN puo essere piu sicura rispetto ad altre implementazioni

- Per creare una connessione sicura tra due server

- Per esporre tutte le porte di un server in modo facile pur mantendo un livello di sicurezza alto

Progetto opensource iniziato nel 2001 per creare un'alternativa a IPsec che fosse affidabile e che offrisse protocolli di crittografia robusti. Utilizza come backend crittografico OpenSSL, è estendibile tramite plugin e script e permette il tunnelling sia in Layer 2 che in Layer 3

OpenVPN config-Fu

Tutti i parametri di OpenVPN possono essere passati tramite file di configurazione omettendo le '--'.Un file di configurazione minimale (e poco sicura!) lato server può essere qualcosa di simile a questo:

dev tun

proto udp

ifconfig 10.8.0.1 10.8.0.2

secret secret.key

dev tun

proto udp

ifconfig 10.8.0.2 10.8.0.1

remote example.org

secret secret.key

--config

openvpn --config client.conf

dev

dev tun|tap|tunX|tapX

Di default openvpn crea l'interfaccia dinamicamente se si usa "tun" o "tap" come parametro, tuttavia si può creare un'interfaccia persistente con il comando:

openvpn --mktun --dev tun0

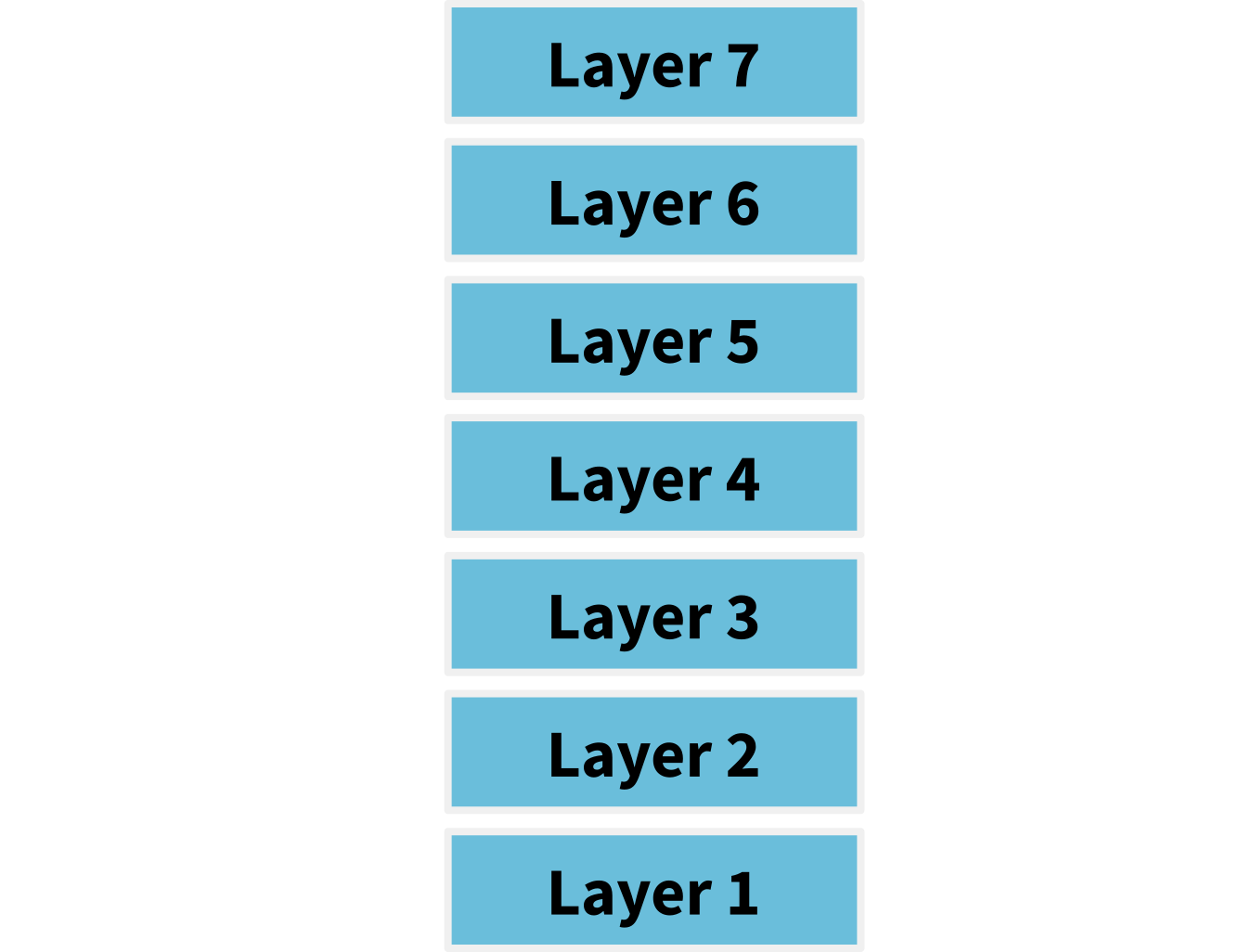

Layers Modello OSI

TAP

Pro:

- Permette alcune feature più particolari rispetto a TUN (es. messaggi broadcast, protocolli non-IP, bridging)

- è un'interfaccia di rete "full-fledged"

- Overhead maggiore rispetto a TUN

TUN

Pro:

- Ha un overhead minore dato che non deve mandare frame ethernet ma pacchetti IP

- Mantiene comunque le possibilità di routing con iptables

- Utilizzato nella maggior parte dei casi a meno di condizioni particolari

- Vedi vantaggi TAP

Proto

proto udp|tcp-server|tcp-client|udp6|tcp6

- TCP

- Connessione di tipo stateful

- Permette di utilizzare OpenVPN in un tunnel SSH

- Consente di condividere la porta con altre applicazioni

- Comporta enormi ritardi se la rete non è stabile (Vedi qui)

- UDP

- Connessione Stateless, quindi con meno overhead

- Performa meglio di TCP in caso di connessioni poco stabili

Server/Remote

- server: Crea un pool di indirizzi ip da assegnare ai client che si connettono

server 192.168.2.0 255.255.255.0server-ipv6 fd00::/64 - remote: Permette di connettersi ad un server OpenVPN, più di un remote può

essere messo per avere fallback in caso di connessione fallita

remote 198.51.100.99 remote pippo.example.org

Secret

La chiave può essere generata utilizzando il comando

openvpn --genkey --secret secret.key

NB: La configurazione con chiave precondivisa è scosigliabile per motivi di sicurezza, tuttavia bisogna sempre utilizzare il buon senso e considerare le necessità specifiche della situazione

Push

Push permette di inviare impostazioni ai client che si connettono, in questo modo si possono colmunicare informazioni su:

- rotte

- ping di keepalive

- se utilizzare o meno la compressione

N.B.: i client che si connettono devono avere l'opzione --pull(o --client) per

ricevere le configurazioni tramite push

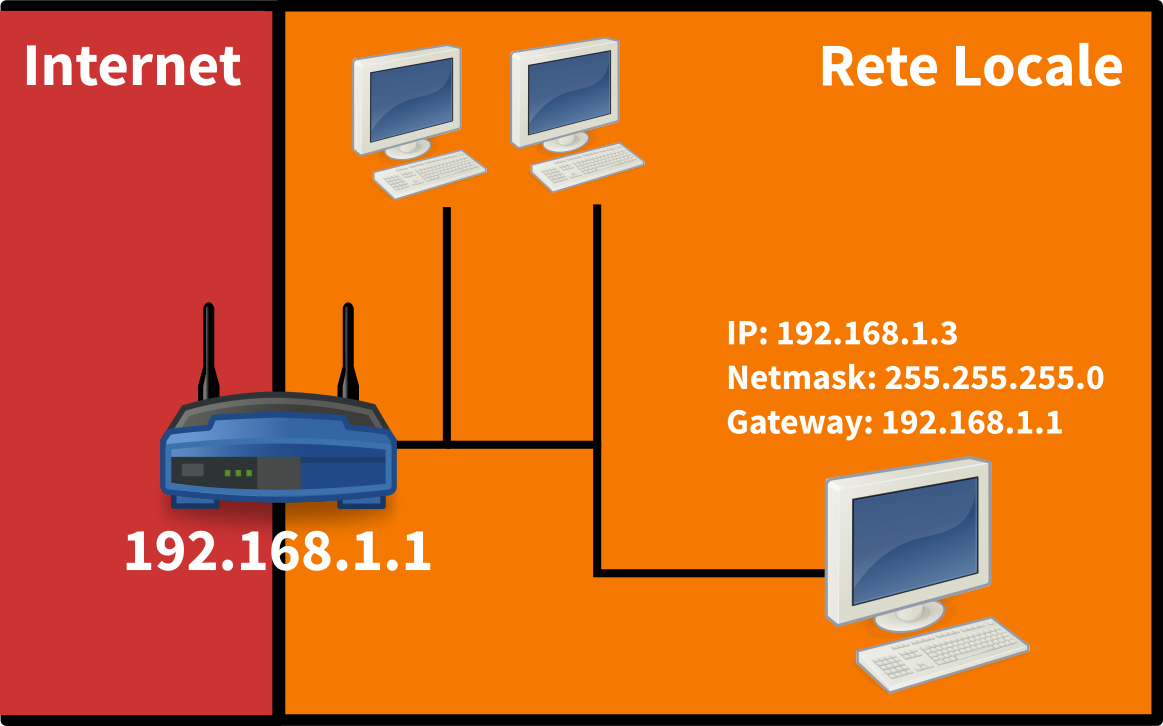

Cosa sono le rotte?

Esempio

push "route 192.168.0.0 255.255.255.0 10.7.0.1"

redirect-gateway/comp-lzo

- redirect-gateway: è una direttiva che redirige tutto il traffico sulla vpn,

questo lo fa in 3 passi:

- creare una rotta statica per il server remoto al gateway di default

- cancellare la rotta al default gateway

- mettere l'ip del server vpn come gateway di default

- comp-lzo: abilita la compressione per risparmiare banda aggiungendo dell'overhead e sacrificando un po' di RAM e CPU (tipo 0.1%)

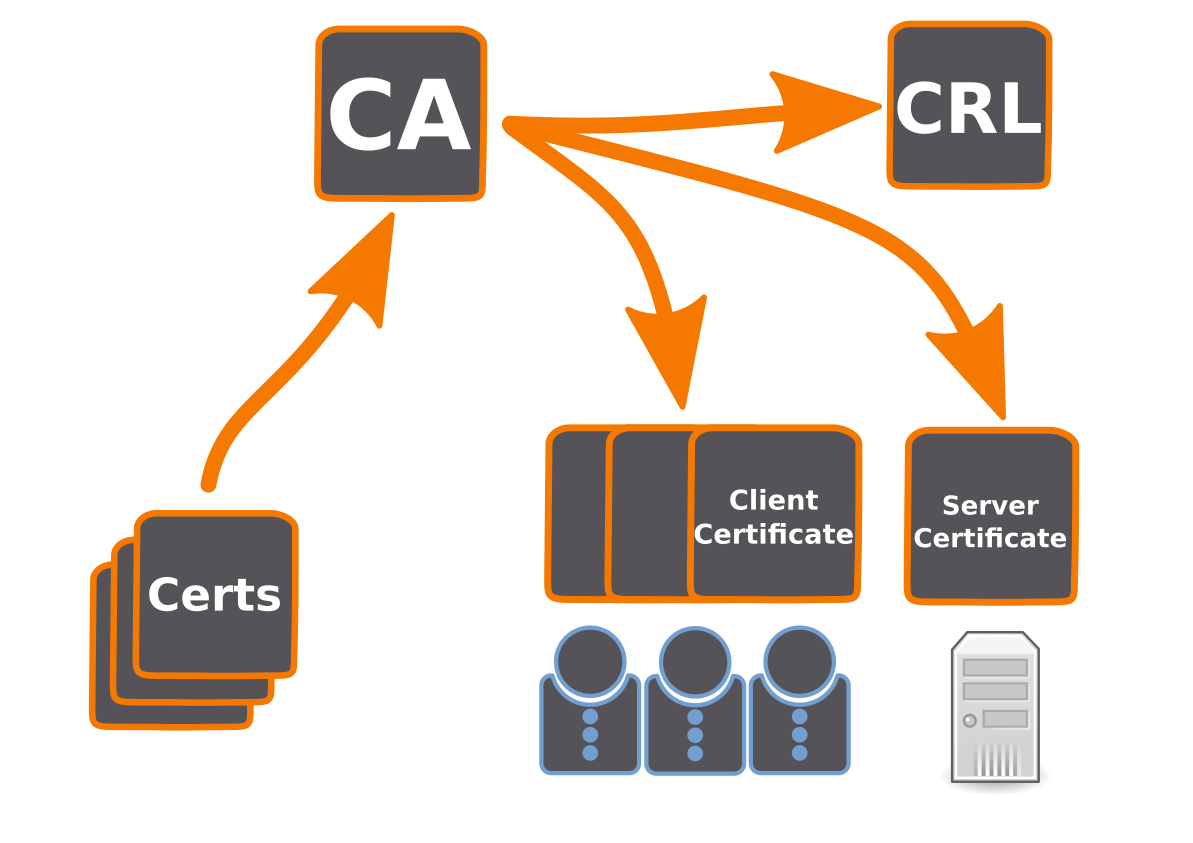

Perché utilizzare l'autenticazione con certificato?

- È un sistema più robusto dal punto di vista della sicurezza

- Ogni utente è identificato da un certificato

- È possibile revocare i certificati individualmente

- Si possono creare delle CA intermedie

Come funziona una PKI?

Creare una PKI con Easy-Rsa

EasyRSA 3 è la versione più recente nella quale i vari script sono stati riuniti in un unico script che funziona con comandi. Per esempio un comando che appare in molte documentazioni è

./build-ca

Che nella nuova versione si traduce in:

./easyrsa build-ca

EasyRSA Quickstart

easyrsaeasyrsa delle distro debian-based sono ferme versione 2.2.2 (di 3 anni fa).

Git to the rescue!

Cloniamo la repo di easyrsa con il comando

git clone https://github.com/OpenVPN/easy-rsa.git

cd easy-rsa/easyrsa3

Configurare una PKI, Parte 1

Prima di tutto dobbiamo inizializzare la PKI con il comando init-pki

./easyrsa init-pki

init-pki complete; you may now create a CA or requests.

Your newly created PKI dir is: .../pki

Creiamo un certificato di root con build-ca

./easyrsa build-ca

Generating a 2048 bit RSA private key

writing new private key to '.../pki/private/ca.key.mAWiQlaAWe'

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

Common Name (eg: your user) [Easy-RSA CA]:CA_test

CA creation complete and you may now import and sign cert requests.

Your new CA certificate file for publishing is at:

.../pki/ca.crt

Configurare una PKI, Parte 2

Continuiamo creando un certificato per il server

./easyrsa build-server-full server

Generating a 2048 bit RSA private key

writing new private key to '.../pki/private/server.key.56TeNVLfcg'

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

Enter pass phrase for .../pki/private/ca.key:

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

commonName :T61STRING:'server'

Certificate is to be certified until Apr 17 13:26:12 2026 GMT (3650 days)

./easyrsa build-client-full client

per creare un certificato per il server

Concludiamo creando i parametri per lo scambio di chiavi Diffie-Helman

./easyrsa gen-dh

Generating DH parameters, 2048 bit long safe prime, generator 2

This is going to take a long time

...

DH parameters of size 2048 created at .../pki/dh.pem

Dove metto cosa?

pki

|-- ca.crt

|-- dh.pem

|-- issued

| |-- client.crt

| `-- server.crt

`-- private

|-- ca.key

|-- client.key

`-- server.key

- ca.crt può essere dato a chiunque dato che serve per verificare la catena di certificati (serve sia al server che al client)

- client.key, client.crt vanno dati al client (reminder: ogni client ha bisogno del propio certificato!)

- server.key, server.crt, dh.pem servono al server

- ca.key deve essere riposto al sicuro

Configurazione con certificati

Al lato server:

ca ca.crt

cert server.crt

key server.key

dh dh.pem

ca ca.crt

cert client.crt

key client.key

Redirigere tutto il traffico nella VPN

Per fare ciò occorre apportare un paio di modifiche. Nella configurazione OpenVPN del server c'è da aggiungere

push "redirect-gateway def1"

# echo 1 > /proc/sys/net/ipv4/ip_forward

# iptables -I FORWARD -i tun0 -o eth0 -s 10.8.0.0/24 \

-m conntrack --ctstate NEW -j ACCEPT

# iptables -I FORWARD -m conntrack \

--ctstate RELATED,ESTABLISHED -j ACCEPT

# iptables -t nat -I POSTROUTING -o eth0 \

-s 10.8.0.0/24 -j MASQUERADE

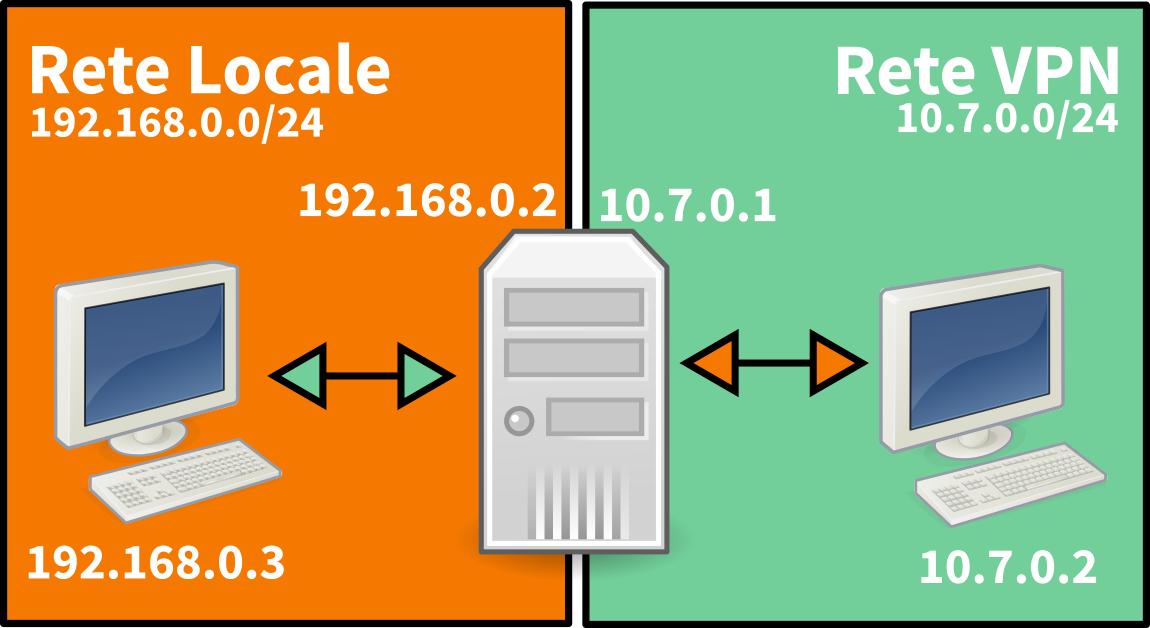

Bridging di OpenVPN con la rete di casa

Creiamo un'interfaccia tap persistente con

openvpn --mktun --dev tap0

e settiamo dev tap0

nella configurazione di openvpn e procediamo alla connessione

infine creiamo il bridge e lo connettiamo all'interfaccia eth0

ip link add name br0 type bridge

ip link set br0 up

ip link set eth0 master br0

ip link set tap0 master br0

nell'esempio si usa ip tuttavia esistono altre utility come brctl e ifconfig per creare bridge.

DHCP

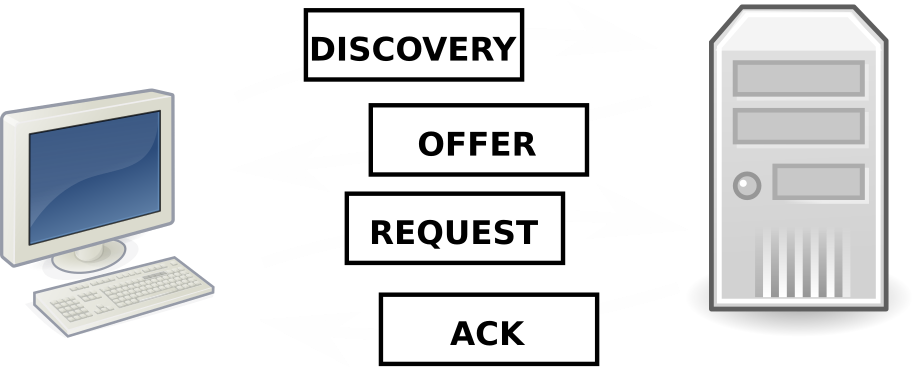

Cosa fa il DHCP

dnsmasq

dnsmasq è un software che può coprire vari 'ruoli', tra cui server dhcp

Lo possiamo installare con

# apt-get install dnsmasq

# pacman -S dnsmasq

# yum install dnsmasq

dnsmasq.conf

Analogamente a OpenVPN dnsmasq può essere lanciato con tutte le opzioni oppure utilizzare un file di config con

le stesse opzioni senza '--'

# dnsmasq --dhcp-range=eth0,192.168.100.100,192.168.100.199,4h

# /etc/dnsmasq.conf

dhcp-range=eth0,192.168.1.1,192.168.1.200,24h

dhcp-range

dhcp-range è il comando base per attivare la funzionalità DHCP di dnsmasq

ha il formato:

[interfaccia,] inizio ip, fine ip,[netmask,] tempo noleggio

- interfaccia: l'interfaccia sulla quale dnsmasq risponderà alle discovery

- inizio ip: ip d'inizio del pool di ip serviti

- fine ip: ultimo ip disponibile nel pool di indirizzi

- netmask: netmask da comunicare al client

- tempo noleggio: tempo di 'noleggio' dell'ip

dhcp-host

dhcp-host serve per riservare un ip ad un specifico host

ha il formato:

[interfaccia,] mac, ip [, tempo noleggio]

- mac : indirizzo mac del client

- ip: ip da riservare per il mac specificato

[interfaccia,] mac, ignore

- ignore causa l'indirizzo mac ad essere ignorato dal server

dhcp-option

dhcp-option viene utilizzato per mettere campi addizionali

opzione, <campi opzione separati da virgola>

- 3: router di default

dhcp-option=3,192.168.0.1 - 121: rotta statica

dhcp-option=121,172.7.0.0/24,192.168.0.2

Fonti e link utili

- https://wiki.archlinux.org/index.php/OpenVPN

- https://openvpn.net/man.html

- https://www.feistyduck.com/books/openssl-cookbook/

- https://www.crypto101.io/

- http://inl.info.ucl.ac.be/cnp3

- RFC 1541 2132 3315

- manpage dei relativi programmi

OSA Icon Library used under cc-by-sa 3.0

Grazie per l'attenzione!

https://www.poul.org/